背景

ネットワーク機器のトラフィックログをログ管理SaaSで集計・分析・可視化したい。この課題に対するこれまでのアプローチは次のとおりでした。

- syslogサーバを構築する

- NW機器にsyslogの設定を追加する

- syslogサーバにログ管理SaaSのエージェントをインストールする

- ログ管理SaaSでログを集計・分析・可視化する

しかし、私はトラフィックログを集計・分析・可視化したいのであってsyslogサーバの運用やエージェントのインストールをやりたいわけではありません。この課題を解決するために、ネットワーク機器のsyslogを直接受信できるログ管理SaaSに探しました。そして見つかったSaaSがLogentriesです。

実践

LogentriesにはFreeプランがあります。プランの種類と機能の違いはこちらをご確認ください。Freeプランでは基本中の基本な機能が利用できます。今回は30日間のフル機能体験版で動作を確認しました。

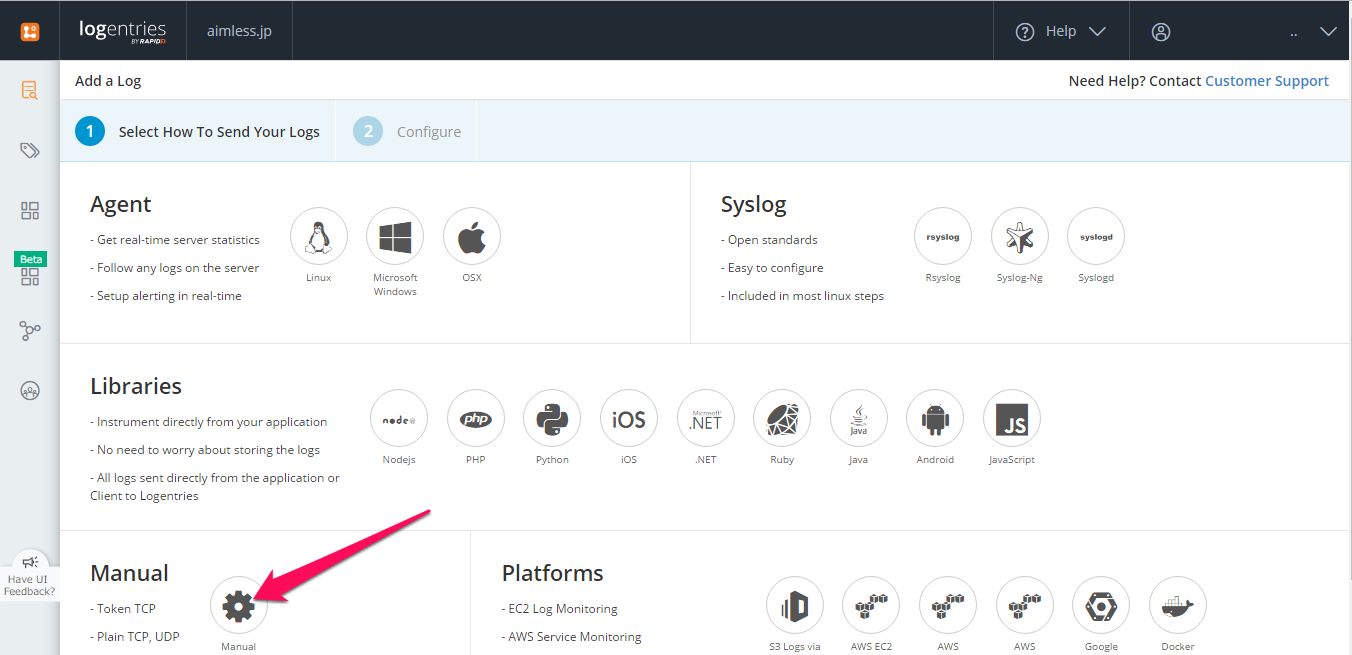

LogentriesにはPlain TCP/UDPというログ受信の仕組みがあります。

TCP and UDP input types are suitable for simple input implementations which use TCP connections, as well as for standard Syslog daemons.

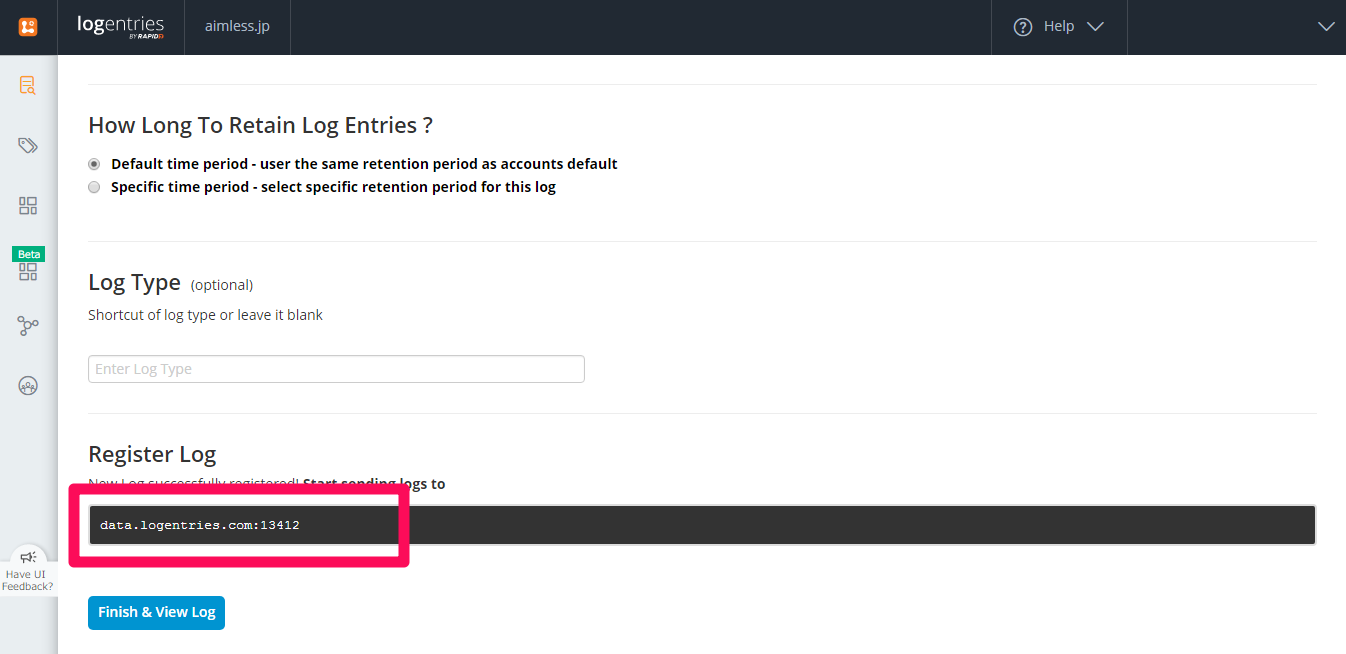

Plain TCP/UDPを選択して簡単なパラメータを決めます。そうすると、管理画面上にエンドポイントのURLとポート番号が表示されます。

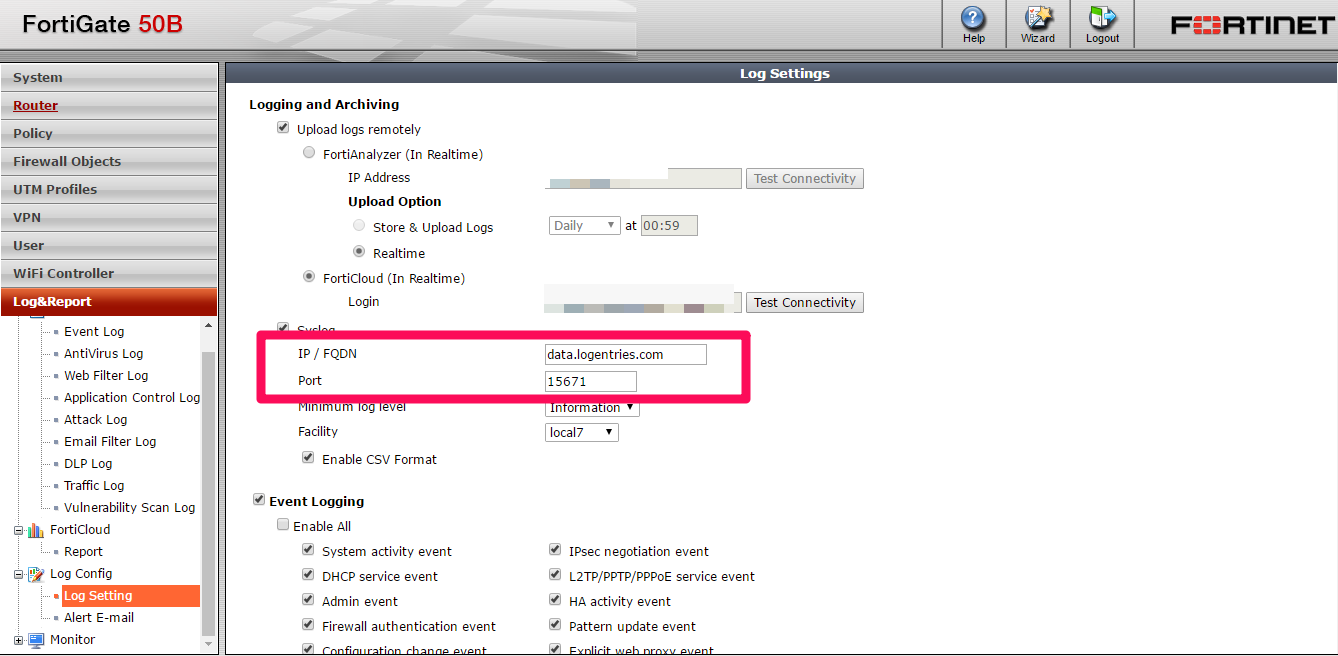

エンドポイントの値をネットワーク機器にsyslogサーバとして設定します。今回は自宅のFortiGateのログを送ってみます。

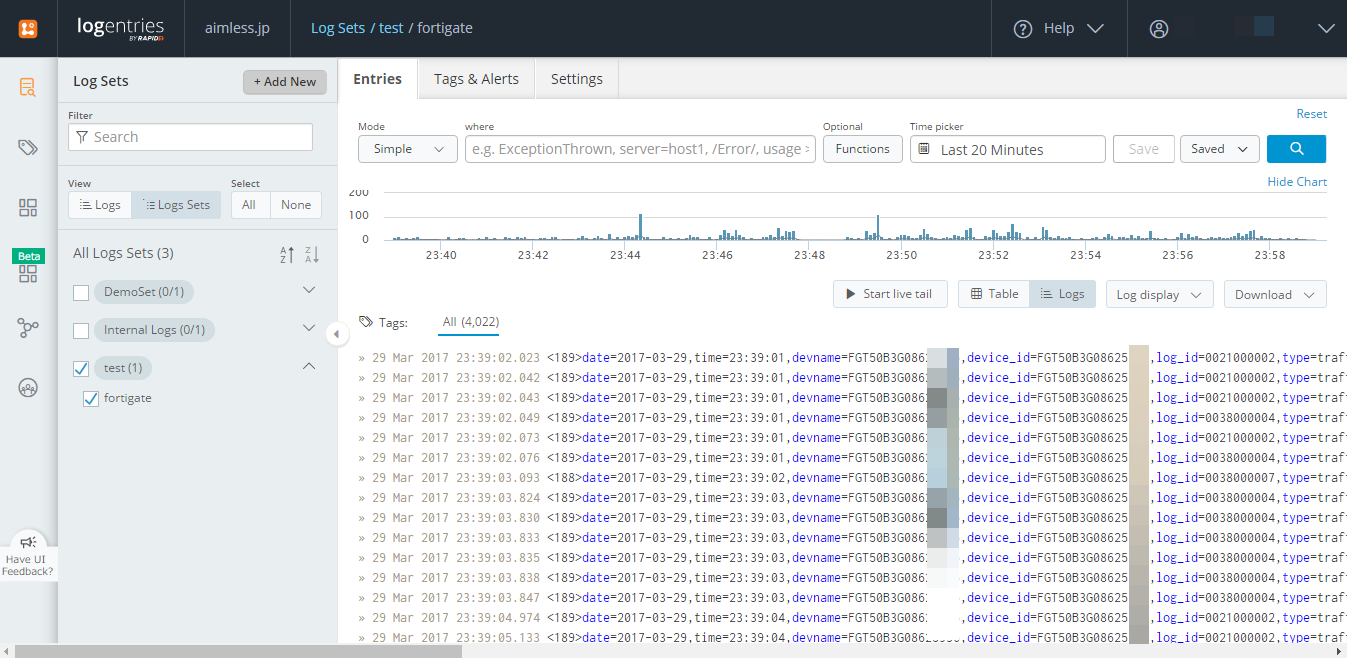

設定した直後からLogentriesにFortiGateのsyslogが表示されます。簡単です。

Logentriesでは、Logentries Query Langaugeをいう文法を用いて保存されているログを集計・分析・可視化します。

感想

syslogを直接受信してくれるSaaSの存在は大変ありがたいです。ネットワーク機器とログ管理SaaSの間の中間サーバが不要になるからです。

ただし、今回のFortiGateの場合、トラフィックログをUDP平文でLogentriesに送るのでセキュリティ面のリスクがあります。LogentriesのPlain TCP/UDPはSSLをサポートしています。もし実戦に投入する場合はsyslogをSSLで送信できるネットワーク機器を対象にしたほうがよさそうです。