Windows 365 が一般公開されました。本エントリーでは Windows 365 そのものの話を完全にスルーして、Windows 365 Enterprise を利用した際に Windows 365 を Azure 仮想ネットワークでどのように制御できるかを試した結果をまとめます。

Windows 365 Enterprise と Azure 仮想ネットワーク

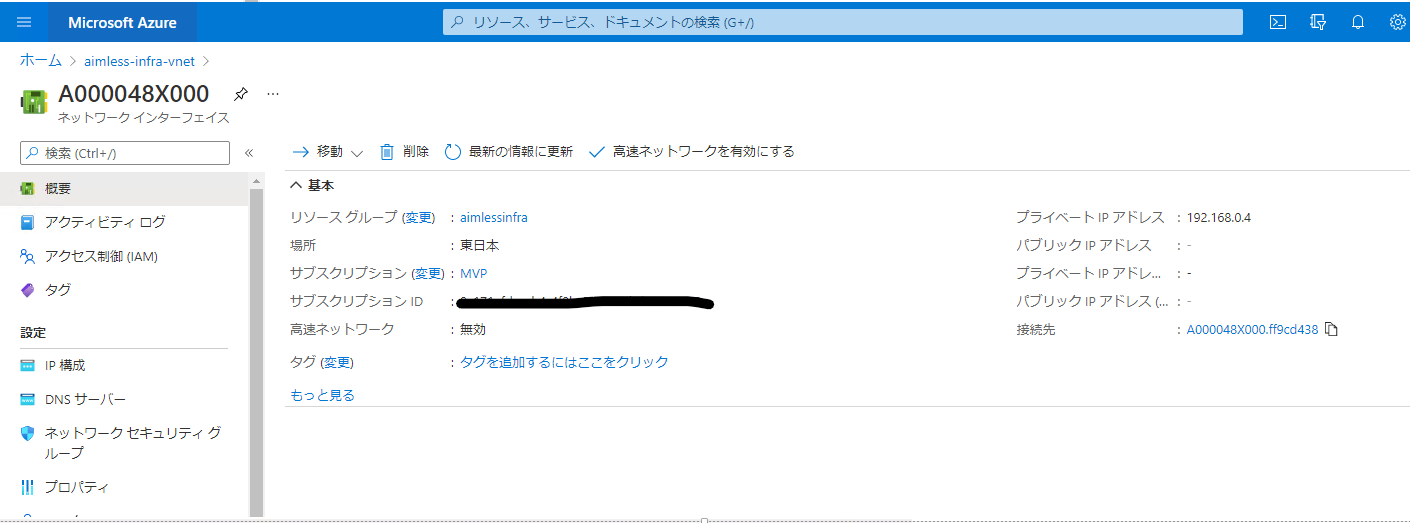

Windows 365 Enterprise はドメインコントローラやオンプレミスのリソースへのアクセスを実現するために、利用者の所有する仮想ネットワークに接続するします。接続された仮想ネットワークには Windows 365 Enterprise の仮想マシンごとにネットワークインターフェースが生えます。

NIC がアタッチされている仮想マシンに含まれるサブスクリプション ID は自分のサブスクリプション の ID です。ですが、自分のサブスクリプション上で仮想マシンのリソースグループおよび仮想マシンを確認できません。ちょっと気持ち悪い実装です。

接続した NIC はサブネット内の IP アドレスを利用しますので、Windows 365 Enterprise を何台起動するかを事前に検討した上で、Windows 365 Enterprise のプロビジョニングポリシーで指定するサブネットを広さを決める必要があります。おそらくですが、サブネット内のアドレスが枯渇すると Windows 365 Enterprise のプロビジョニングは失敗するはずです。

送信元グローバル IP アドレスを固定する

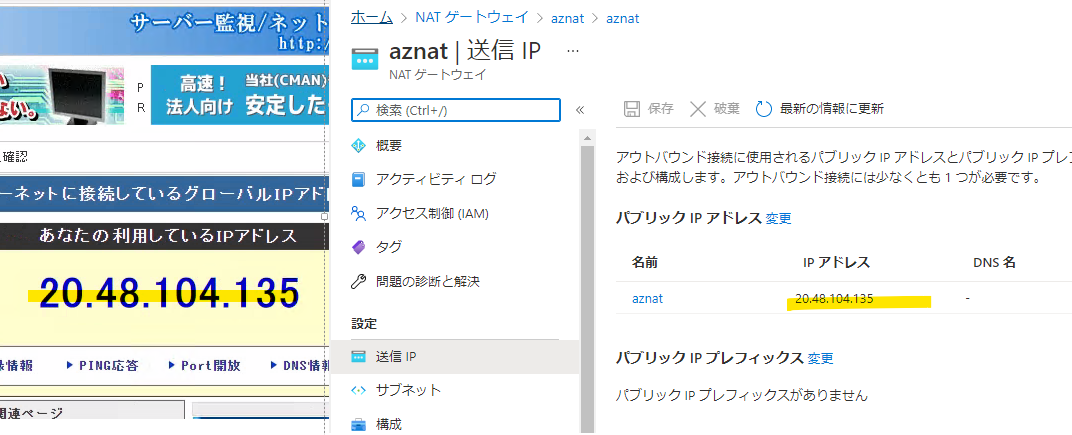

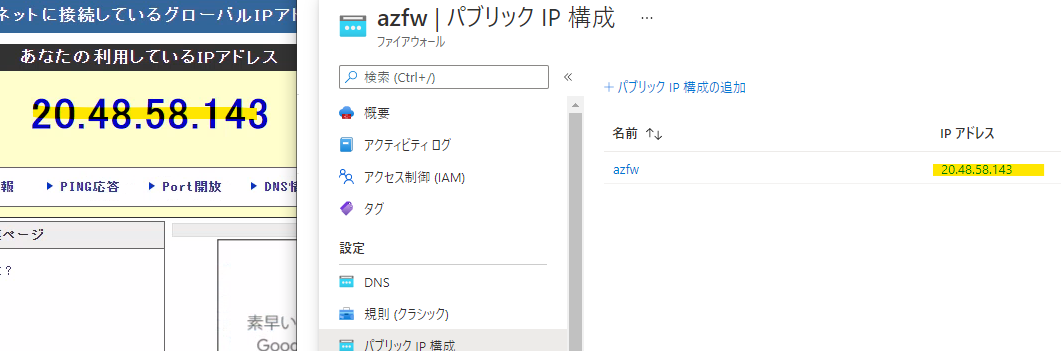

Windows 365 Enterprise は接続している仮想ネットワーク経由でインターネットにアクセスします。そのため、特に何もしないと、送信元グローバル IP アドレスは Azure が割り当てるランダムな グローバル IP アドレスになります。このグローバル IP アドレスを任意の IP アドレスにしたい要件がある場合、Azure 仮想マシンと同じように NAT ゲートウェイや Azure Firewall を利用できます。

NAT ゲートウェイを作成して、Windows 365 Enterprise が接続しているサブネットに適用したところ、Windows 365 Enterprise の送信元 IP アドレスが NAT ゲートウェイの IP アドレスになりました。

同様に、Azure Firewall を作成して、Windows 365 Enterprise が接続しているサブネットに対して Azure Firewall 向けの UDR を適用したところ、Windows 365 Enterprise の送信元 IP アドレスが Azure Firewall と同じようになりました。

通信を制御する

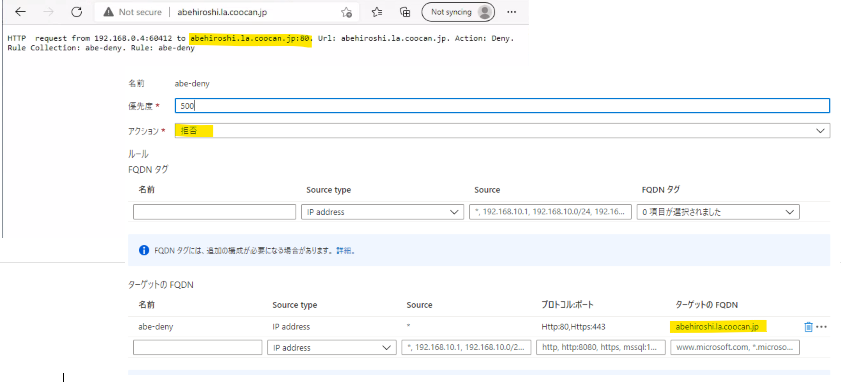

Azure 仮想ネットワークの流儀が通じることがわかれば、Windows 365 Enterprise は仮想ネットワーク的にはただの仮想マシンです。Azure 仮想マシンと同じように、Network Securigy Group や Azure Firewall による通信制御も利用できます。

阿部寛のホームページへのアクセスをブロックする NSG を Windows 365 Enterprise が接続しているサブネットに適用すると、阿部寛のホームページが見れなくなります。

同様に Azure Firewall を経由してインターネットにアクセスしている状態で阿部寛のホームページへのアクセスをブロックするアプリケーションポリシーを設定すると、阿部寛のホームページが見れなくなります。

まとめ

本エントリーでは Windows 365 Enterprise と仮想ネットワークの小ネタをまとめました。NSG や NAT Gateawy、Azure Firewall が利用できた点からすると、ネットワークの観点では Windows 365 Enterprise と仮想マシンはほぼ一緒です。従来の設計思想に基づいて Windows 365 Enterprise の通信を制御していきましょう。