背景

Azureのファイアウォール機能であるNetwork Security Group(NSG)は、トラフィックログが見られませんでした。ですが、Network Watcherのリリースによってトラフィックログが見られるようになりました。パブリックプレビューのリリースを見たときはVPC Flow Logsがリリースされたときと同じくらい感動しました。

先日、パブリックプレビューであったNetwork WatcherがGAになりました。現時点ではUS West CentralとUS North Central、US West regionsのみで利用可能ですが、そのうち東日本と西日本でも利用できるようになるはずです。利用できるようになる前に予習しておきます。

実践

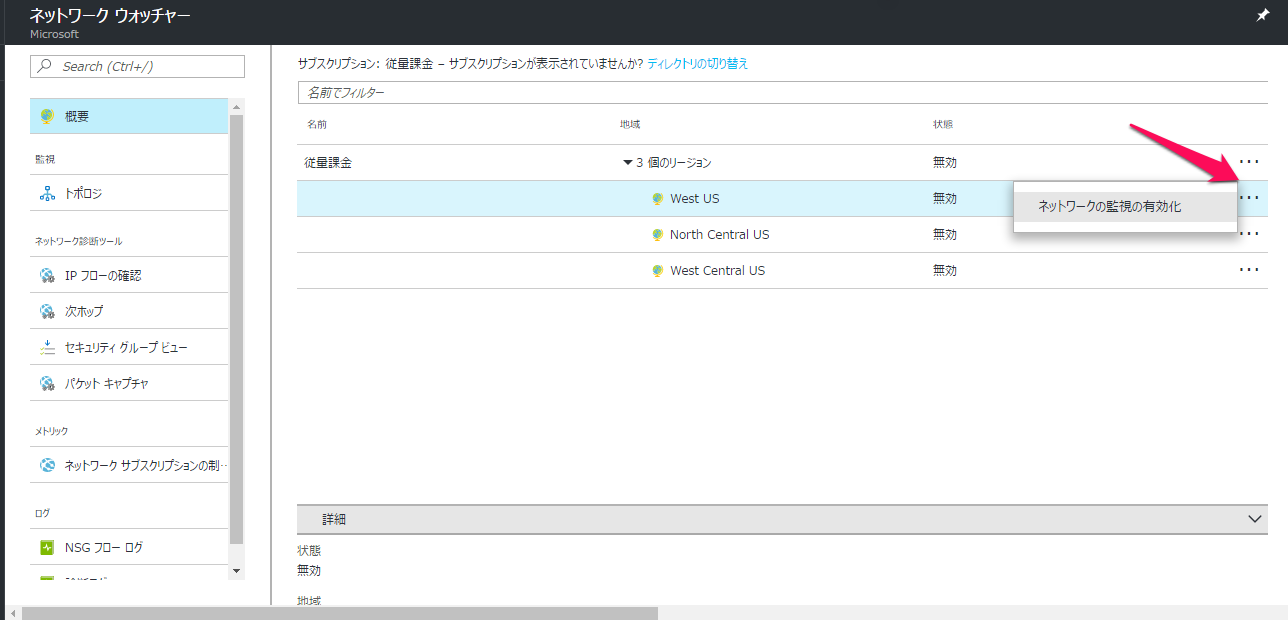

まずはNetwork Watcherを有効にします。リージョン単位で有効にします。

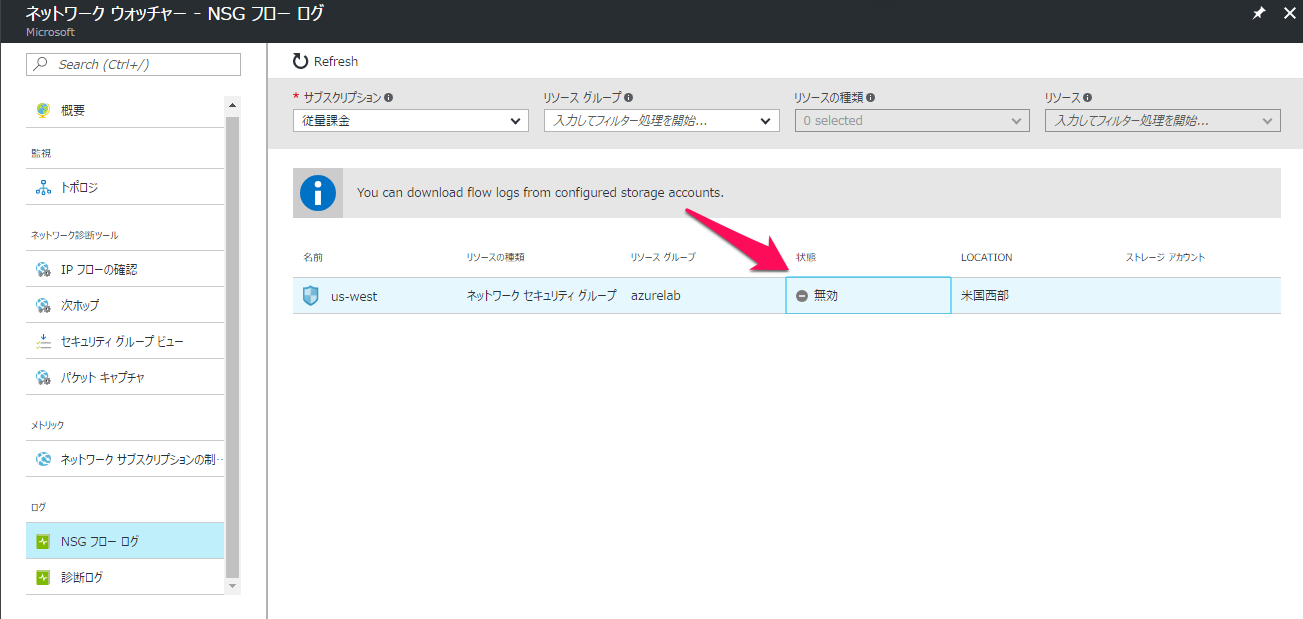

次にFlow Logsを有効にします。こちらはNSG単位で有効にします。

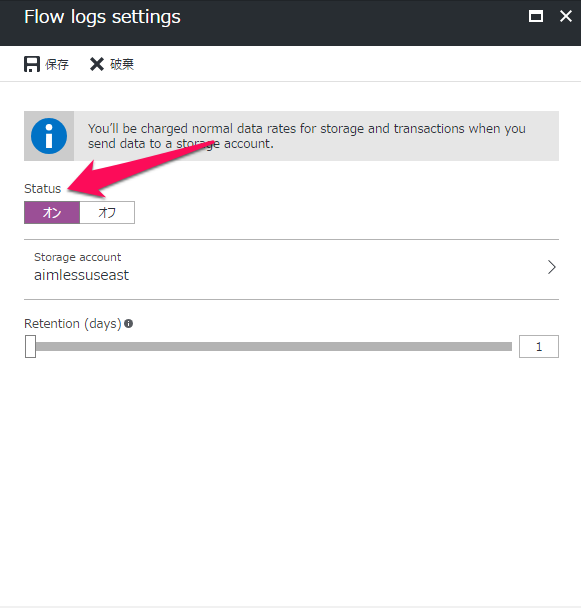

ログを保存するストレージアカウントとログの保存期間を指定します。

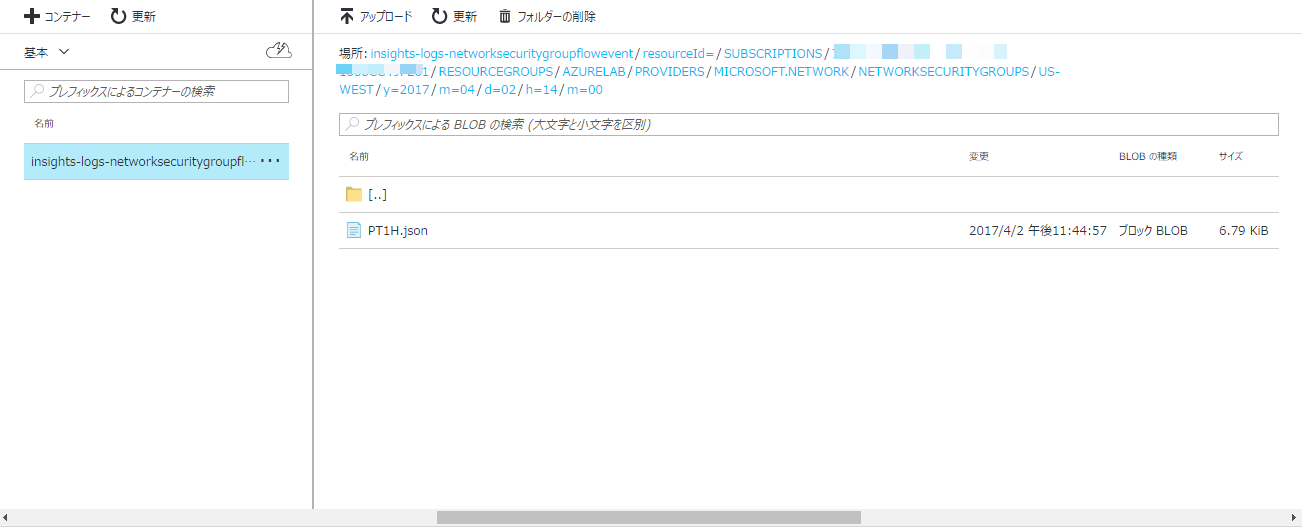

指定したストレージアカウントにPT1H.jsonというログファイルができます。

ログファイルの保存パスや詳細はIntroduction to flow logging for Network Security Groupsに記載されています。NSGのルールごとに次のようなトラフィックログがPT1H.jsonに追記されていきます。

"1491143966,10.2.0.4,23.99.34.232,37560,443,T,O,A",

"1491143966,10.2.0.4,23.99.34.232,37562,443,T,O,A",

"1491143966,10.2.0.4,23.99.34.232,37564,443,T,O,A",

自分の環境で取得したPT1H.jsonをgistにあげておきました。ご参考までに。

感想

AWSに続いてAzureもトラフィックログを調査しやすくなりました。いざというときのためにトラフィックログが見られると心強いです。早く東日本と西日本に来てほしい。

また、VPC Flow Logsと同様、NSG Flow Logsも様々なSaaSが対応しはじめています。手作業でjsonのログを分析するのは苦痛ですので、SaaSが対応してくれるのはありがたいです。

NSG Flow Logsのパーサーを自分で作成すれば、ご利用されているログ管理システムにNSG Flow Logsを投入することもできます。私も、いつかNSG Flow Logsを分析することがあるだろうということで、nsg-flowlogs-conveterを作ってみました。